War Game

코드엔진 Basic RCE L11 Write Up

지현근

2019. 7. 13. 04:23

반응형

여기서 Stolenbyte란 훔쳐진 코드를 뜻한다.

역시 패킹이 되어있다.

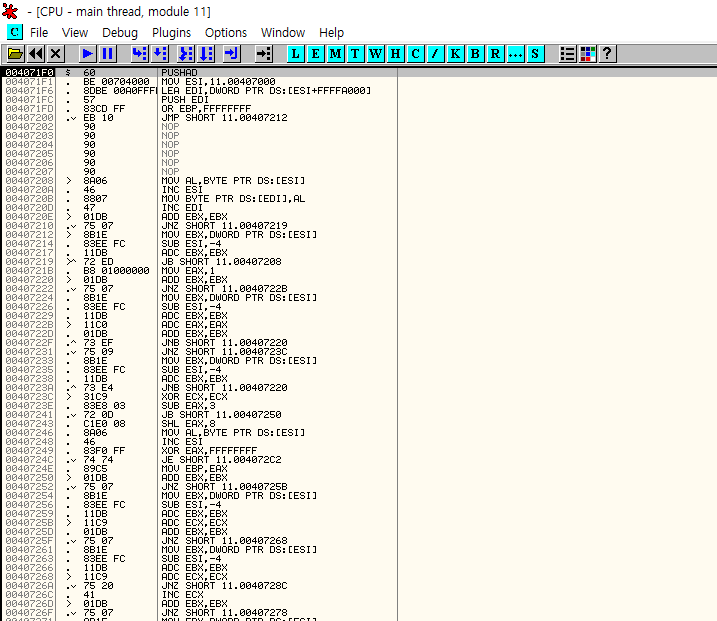

수동으로 언패킹해보자

일단 패킹된 프로그램을 디버거로 열어주고

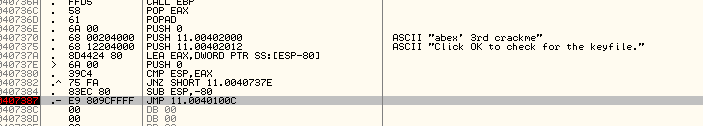

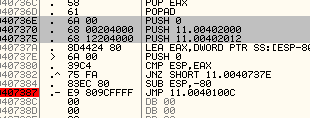

쭉내려서 가장 밑에있는 JMP문에 BP를 걸어주고

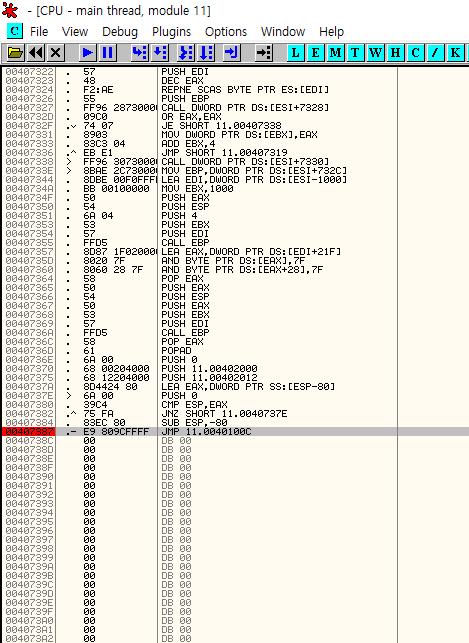

실행 후 스탭오버를 통해 여기로 넘어오자.

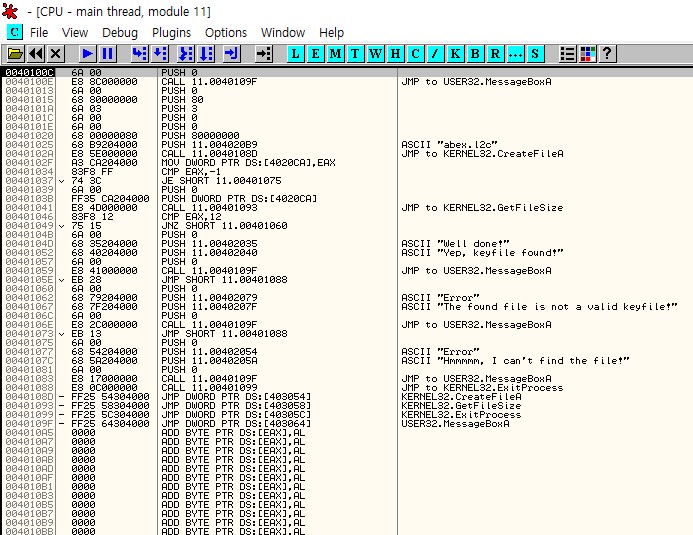

0040100C 여기가 바로 OEP다.

이제 StolenByte를 찾자.

BP를 걸었던 JMP문에 도달하게 되면 처음에 나올 메시지 함수에 필요한 인자가 여기에 존재하는걸 알 수 있다.

OEP에 도달하게 되면 위가 모두 NOP로 매꿔져있는게 바로 원래 코드가 있어야하는 부분이다.

즉, POPAD 이후 PUSH 3개가 바로 StolenByte다.

즉 정답은 0040100C6A0068002040006812204000이다.

반응형